Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

O Password Pusher existe como uma alternativa ao envio de palavras-passe por e-mail.

Enviar palavras-passe por e-mail é inerente-mente inseguro. Os maiores riscos incluem:

Os mesmos riscos persistem ao enviar senhas via SMS, WhatsApp, Telegram, Chat etc… Os dados podem e muitas vezes são perpétuos e fora do seu controlo.

Ao usar o Password Pusher, ultrapassa tudo isto.

Para cada palavra-passe publicado no Password Pusher, um URL único será gerado que só você saberá. Adicionalmente, as palavras-passe expiram após um número predefinido de visualizações for atingido ou tempo passado. Assim que expirados, as palavras-passe são inequivocamente eliminadas.

Se isto parece interessante para você, experimente ou veja as outras perguntas frequentes abaixo.

E com razão. Toda a boa segurança começa com um ceticismo saudável de todos os componentes envolvidos.

O Password Pusher existe como uma melhor alternativa ao envio de palavras-passe por e-mail. Evita que as palavras-passe existam perpetuamente no arquivo do e-mail. Não existe como uma solução de segurança difinitiva.

O Password Pusher é opensource para que a fonte possa ser revista publicamente e, alternativamente, ser executada internamente na sua organização.

As palavras-passe são eliminadas inequivocamente da base de dados assim que expirarem. Além disso, tokens de URL aleatórios são gerados em tempo real e as palavras-passe são publicadas sem contexto para o seu uso.

Uma nota para aqueles com interesse em segurança extrema: não há como provar com segurança que o código-fonte aberto é o mesmo executado em pwpush.com (o mesmo é verdade para todos os sites na realidade). A única coisa que posso acrescentar a respeito disto é a minha reputação pública. Github, LinkedIn, Twitter e meu blog. Se isto for uma preocupação para você, sinta-se à vontade para rever o código, enviar qualquer dúvida que possa ter e considerar executá-lo internamente na sua organização.

Absolutamente. O Password Pusher tem vários aplicativos e utilitários de linha de comando (CLI) que fazem de interface com pwpush.com ou com instâncias de execução privada. Envie senhas por CLI, Slack, Alfred App e muito mais.

Veja o nosso Ferramentas e Aplicações página para mais detalhes.

Sim. Usando as ferramentas mencionadas anteriormente, muitos utilizadores e organizações integram o Password Pusher nas suas políticas e processos de segurança.

O Ferramentas página descreve os recursos disponíveis para automatizar a distribuição segura de palavras-passe.

Não há limites atualmente e não tenho intenção de adicionar nenhum. Para garantir minimamente a estabilidade do site, o Password Pusher é configurado com um limitador de taxa por padrão.

Sim. Nós fornecemos Docker Containers e instruções de instalação para uma ampla variedade de plataformas e serviços.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

O Password Pusher suporta re-branding "fora da caixa", permitindo que adiciona o seu logótipo personalizado, texto ou mesmo alteras as imagens da aplicação.

O código-fonte é lançado sob a GNU General Public License v3.0 e isso praticamente define toda e qualquer limitação. Existem alguns sites clones renomeados e redesenhados do Password Pusher e eu dou as boas-vindas a todos eles.

Algumas organizações estão sujeitas a políticas de segurança que proíbem o uso de serviços públicos para informações confidenciais, como senhas. Existem até organizações que exigem que todas as ferramentas estejam em intranets privadas sem acesso ao mundo exterior.

É por estas razões que fornecemos a capacidade (e incentivamos) aos utilizadores e organizações para executar instâncias privadas quando necessário.

A execução de uma instância privada do Password Pusher na sua empresa ou organização oferece a tranquilidade de saber exatamente qual o código que está a executar. Pode configurá-lo e executá-lo como quiser.

Por outro lado, se a sua instância sofrer um ataque informático e a sua encriptação for quebrada, os atacantes terão agora um dicionário direcionado de palavras-passe para efetuar um ataque brute force na sua organização. Tenha em atenção que isso seria limitado a envios que ainda não atingiram os seus limites de expiração.

Nesse aspecto, a instância pública em pwpush.com pode ser superior, pois contém apenas senhas sem informações de identificação misturadas entre usuários de todo o mundo.

O utilizador deve pesar cuidadosamente os prós e os contras e decidir qual rota é a melhor para eles. Temos todo o gosto em apoiar ambas as estratégias.

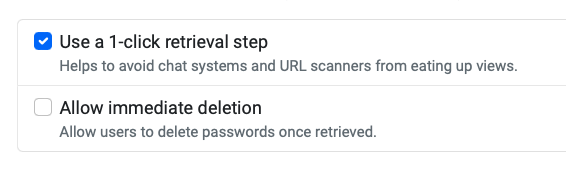

Alguns sistemas, como e-mail, firewalls e sistemas de chat, geralmente possuem scanners de links, que podem consumir visualizações. Isto é feito por segurança ou simplesmente para gerar uma "visualização" dos sistemas de chat.

Para prevenir isto, use a opção de recuperação num só clique quando estiver a enviar palavras-passe Isto requer que os utilizadores cliquem em uma página preliminar para proteger as exibições de tais scanners.

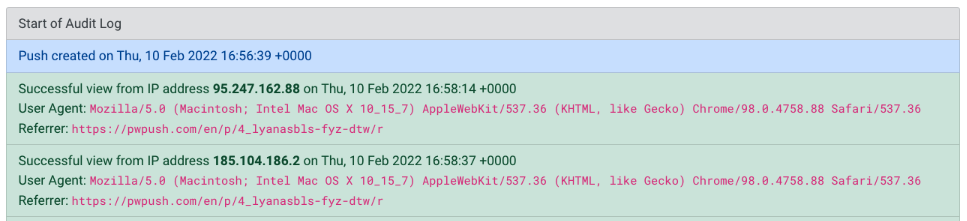

Como uma medida adicional de prevenção, se criar uma conta, um registo de auditoria será fornecido para cada envio criado. Este log de auditoria pode revelar por quem e quando o envio foi visualizado.

Absolutamente. Se você precisar de algum recurso, como estatísticas, gráficos ou qualquer outra coisa, não hesite em contactar-me: pglombardo at pwpush.com.

Muito provável. Eu adoro ouvir todas as ideias e feedback. Se tiver alguma sugestão, por favor envie para o Repositório Github e responderei o mais rápido possível.

Este é um projeto de código aberto feito por amor à tecnologia e um desejo de melhorar a segurança (e a vida quotidiana) da comunidade tecnológica.

Não faz nenhum dinheiro, mas incorre em hospedagem que custa cerca de $50/mês para o pwpush.com. Estes são alegremente pagos do meu bolso há mais de 10 anos.

Se sentir inclinado a apoiar o Password Pusher, pode inscrever-se no Digital Ocean usando o distintivo abaixo. O Password Pusher receberá um crédito de hospedagem pelos primeiros $25 que gaste.

Para outras formas de oferecer suporte ao Password Pusher, consulte também a secção "Deseja ajudar?" na página sobre. Obrigado! ❤️